本项目使用socket直接发送数据包来攻击rmi,通过反序列化攻击rmi,双击直接运行,对1099端口的rmi服务直接进行漏洞检测。

2022-05-31 17:00:29

1.36MB

https://blog.csdn.net/qq_36759934/article/details/118206833网站收集整理,便于进行网络安全研究。

大概有2、3000个Exp文件。

2022-05-30 11:00:07

12.3MB

1

第一步

dome地址:https://gitee.com/longjun168/node_test.git

.首先安装express,安装步骤

npm install -g express-generator #需先安装express-generator

npm install -g express

express --version #最后验证是否安装成功

项目结构如下

第二步

1.创建mysql数据库名称oa 表名 user

表结构如下:

2.项目根目录下创建config目录,config目录内新建db.js,来实现基本的数据库连接

var mysql = requir

2022-05-21 15:02:22

64KB

1

PCIE_Install_rtl8111-3exp网卡(亲测能用 xp)

2022-05-06 14:05:03

3.48MB

1

Self-Correction-Human-Parsing SCHP models exp-schp-201908301523-atr.pth

2022-04-16 18:09:54

255.06MB

1

Self-Correction-Human-Parsing SCHP models exp-schp-201908261155-lip.pth

2022-04-16 18:09:53

255.06MB

1

Self-Correction-Human-Parsing SCHP models exp-schp-201908270938-pascal-person-part.pth

2022-04-16 18:09:52

255.03MB

1

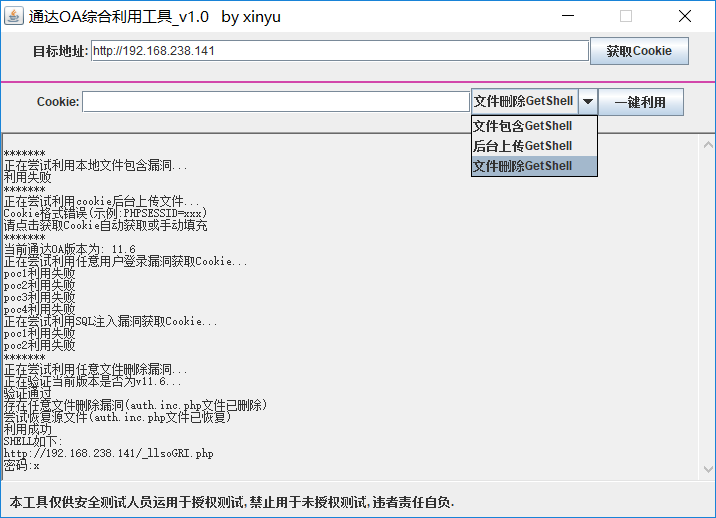

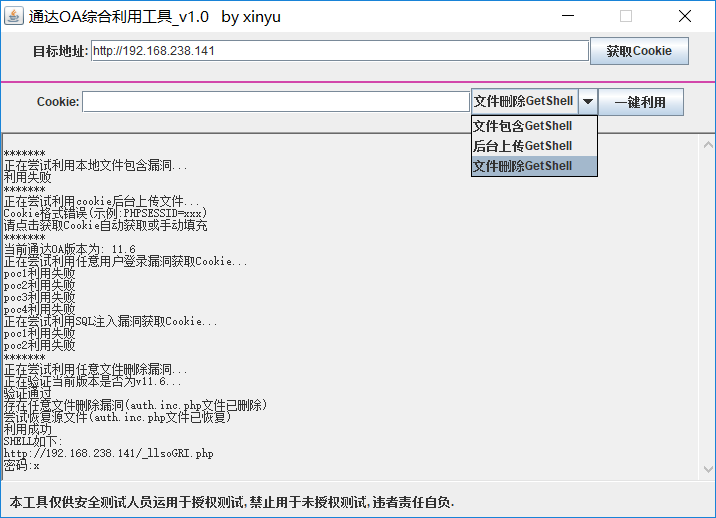

# 工具说明

**通达OA综合利用工具_20200224**

## 集成POC如下 任意用户登录POC: 4个

SQL注入POC: 2个

后台文件上传POC: 3个

本地文件包含POC: 2个

前台文件上传POC(非WEB目录): 1个

任意文件删除POC: 1个

## 工具面板截图

## 工具利用流程 ### 1.优先利用本地文件包含漏洞 原因是本地文件包含漏洞, 配合前台文件上传可以直接getshell, 无需获取有效Cookie

### 2.若本地文件包含漏洞利用失败, 其次利用任意用户登录漏洞与SQL注入漏洞 这两个漏洞的利用方式集成在了"获取Cookie"按钮上

## 集成POC如下 任意用户登录POC: 4个

SQL注入POC: 2个

后台文件上传POC: 3个

本地文件包含POC: 2个

前台文件上传POC(非WEB目录): 1个

任意文件删除POC: 1个

## 工具面板截图

## 工具利用流程 ### 1.优先利用本地文件包含漏洞 原因是本地文件包含漏洞, 配合前台文件上传可以直接getshell, 无需获取有效Cookie

### 2.若本地文件包含漏洞利用失败, 其次利用任意用户登录漏洞与SQL注入漏洞 这两个漏洞的利用方式集成在了"获取Cookie"按钮上

2022-04-06 00:16:10

362KB